Lalu, jika sudah mengklik link, apa yang bisa kita lakukan?

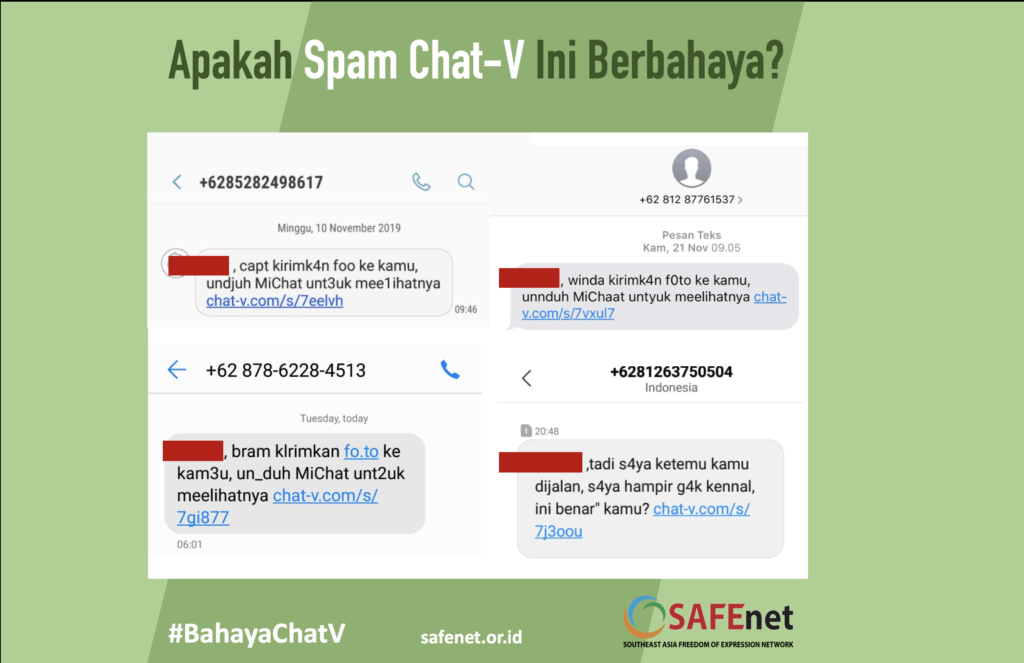

Sejak Oktober 2019 lalu, SAFEnet menerima laporan tentang kemungkinan serangan digital melalui SMS berisi tautan (link) untuk memasang aplikasi tertentu. Laporan tersebut terutama datang dari aktivis, tetapi kemudian setelah dicek lebih lanjut ternyata terjadi juga pada kelompok lain.

Dari aduan yang masuk, kami pun melakukan pemeriksaan lebih detail mengenai konten SMS tersebut.

Pengirim SMS tersebut datang dari nomor telepon berbeda-beda. Begitu pula dengan perusahaan telekomunikasinya. Ada Telkomsel maupun XL Axiata. Namun, konten SMS-nya memiliki format sama: menyapa nama orang yang dikirim disertai tautan. Contohnya, “Sinta, bram kirimkan foto ke kamu. Unduh MiChat untuk melihatnya. Chat-v.com/s/7gi877.”

Contoh lain tautan yang disertakan dalam SMS tersebut adalah:

• chat-v.com/s/7j6og4

• chat-v.com/s/7j3oou

• chat-v.com/s/7eelvh

Karena aduan-aduan tersebut, kami pun melakukan pemeriksaan seberapa berbahaya konten yang dikirimkan dalam SMS tersebut. Kami juga bekerja sama dengan AccessNow untuk memeriksanya lebih lanjut. Berikut hasilnya.

Pemindaian menggunakan dua website yaitu VirusTotal dan URLScan menunjukkan, tautan tersebut masuk kategori aman. Kedua situs yang memindai tidak menemukan malware apapun di tautan tersebut. Situs VirusTotal mencatat beberapa tautan serupa telah didaftarkan juga.

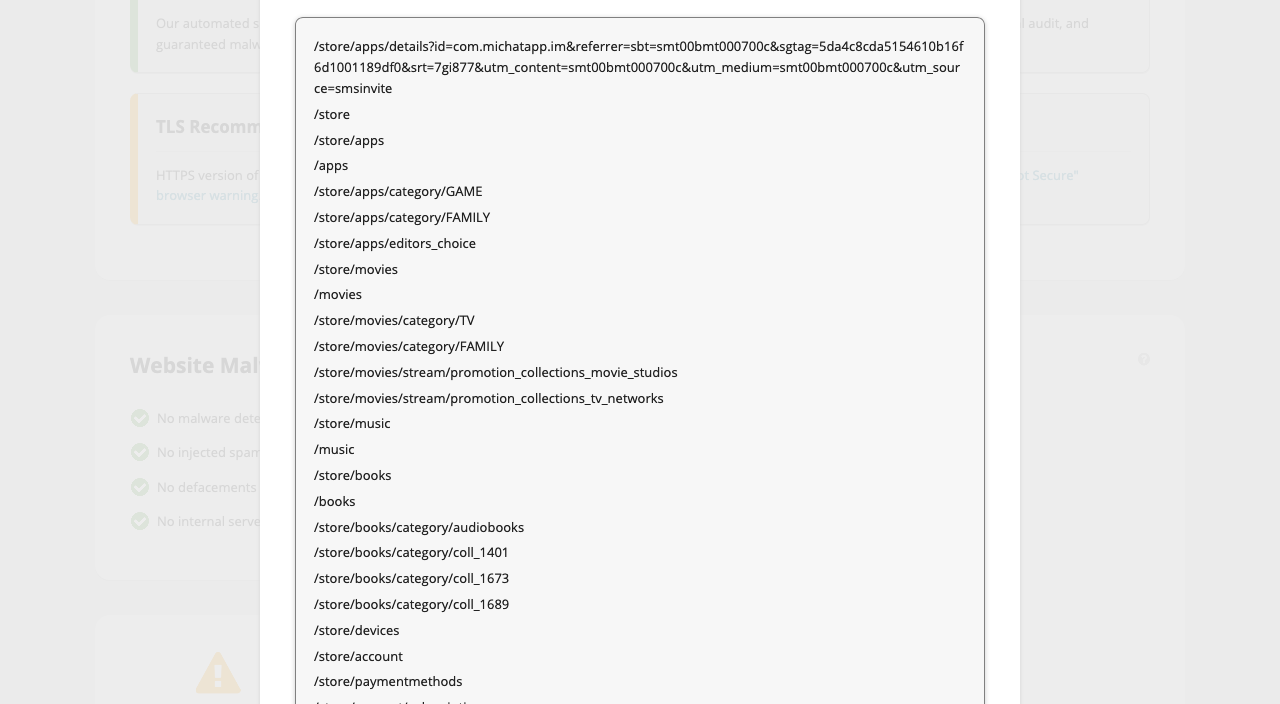

Namun, ketika dicek dengan Sucuri.net, tingkat bahaya tautan tersebut masuk kategori sedang. Salah satunya karena dia tidak pakai https. Sucuri juga menunjukkan apa saja yang tersimpan dalam tautan tersebut.

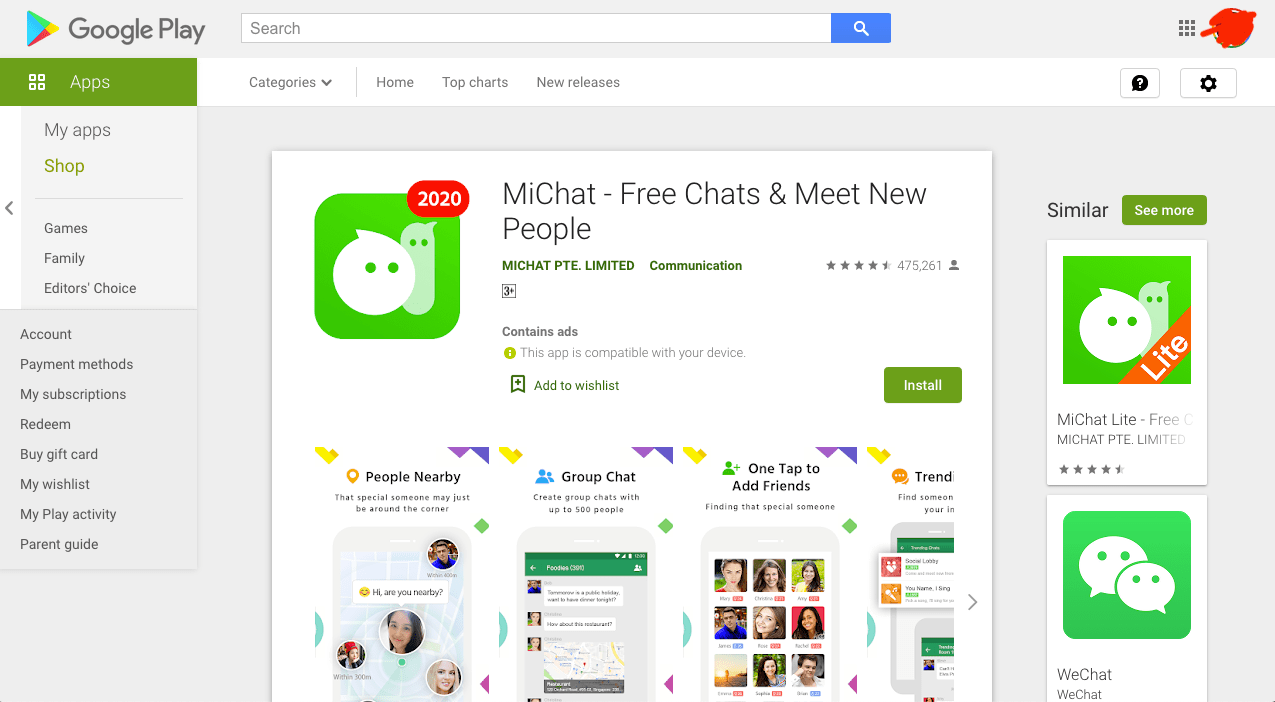

Jika tautan itu dibuka, dia akan mengarahkan ke situs Apple Store sehingga terlihat tidak mencurigakan. Namun, ini hanyalah pengelabuan. Penelusuran lebih lanjut pada link itu mengarah ke Google Playstore untuk memasang (install) aplikasi MiChat yang bisa mengakses hampir semua konten di Andorid, termasuk WhatsApp.

Sebagai aplikasi di Android, MiChat yang sudah diinstal ini bisa mengakses perangkat Android pengguna, termasuk kamera, bluetooth, kontak, penyimpanan, pesan, jejak wifi, dan lain-lain. Namun, hal serupa juga sebenarnya bisa dilakukan aplikasi lain yang kita instal di Android kita.

Penelusuran menggunakan situs analisis risiko keamanan RiskIQ menunjukkan pendaftar situs tersebut atas nama name.com, inc dengan alamat email [email protected] yang berasal dari Singapura. Alamat IP-nya di 107.155.55.60 yang ketika dibuka ternyata menjadi alamat dari banyak tautan serupa dari v-chat.com.

Tautan-tautan serupa dengan pola serupa juga menggunakan domain michat.sg dan vchat.im yang ketika dibuka lebih lanjut ternyata didaftarkan di Singapura, untuk michat.sg, dan Hong Kong untuk vhcat.im.

Hal mencurigakan dari tautan untuk menginstall aplikasi tersebut adalah APK yang menyertainya. Ternyata ada lima APK di mana salah satunya yaitu base.apk yang ketika dicek lebih lanjut dengan situs pemindai ternyata masuk kategori merah menurut Symantec Mobile Insight. File tersebut terdeteksi sebagai AppRisk.Generisk. Menurut situsweb Symantec, Android.Generisk termasuk deteksi umum di Android yang bisa menimbulkan risiko pada privasi, keamanan, atau gangguan stabilitas pada perangkat Android yang digunakan.

Namun, hal paling mencurigakan dalam aplikasi tersebut adalah penggunaan perintah linux “su”. Su command biasanya digunakan untuk mengubah ke pengguna lain ketika baru login. Ini hal janggal di aplikasi Android karena menandakan adanya usaha untuk mengubah super user, meski untuk itu harus dilakukan di-root-nya.

Berkaca terhadap temuan di atas, bisa disimpulkan bahwa pengiriman pesan sampah lewat SMS berisi tautan untuk menginstal aplikasi MiChat bisa terjadi ke banyak orang. Tidak hanya aktivis atau kelompok tertentu. Potensi ancamannya tergolong rendah dan tidak terlalu berbahaya, tetapi tetap perlu diantisipasi jika mendapatkan pesan serupa.

Lalu, apa yang sebaiknya kita lakukan jika mendapatkan pesan semacam itu?

Pertama, jika mendapatkan SMS berisi tautan serupa, perlu mencegah dengan TIDAK MEMBUKA link di dalam SMS tersebut. Segera hapus SMS tersebut, terutama jika datang dari nomor tidak dikenal atau nomor kenalan baru.

Kedua, untuk korban yang sudah membuka link tersebut dari ponsel, terutama Android, segera pasang antivirus semacam Malwarebytes agar bisa segera membersihkan ponsel dari kemungkinan sudah diretas dengan spyware di dalamnya.

Ketiga, jika merasa yakin ponselnya sudah terkena, tetapi tidak bisa menemukan, korban sebaiknya menyetel ulang (factory reset) ponselnya untuk membersihkan ponsel dari kemungkinan sudah terkena spyware.

Terakhir, jika ponsel sudah melakukan aktivitas-aktivitas di luar kebiasaan, misalnya mengirim SMS sendiri tanpa kita tahu atau hidup mati sendiri, sebaiknya memikirkan kemungkinan untuk berganti atau bertukar ponsel dengan orang lain.

Panduan mitigasi ini dibuat oleh SAFEnet dengan dukungan AccessNow untuk merespon kemungkinan terjadinya serangan digital melalui SMS. Panduan ini disusun dengan kemampuan keamanan digital dasar hingga menengah sehingga diperlukan penilaian dan mitigasi lebih lanjut oleh orang yang lebih ahli jika memungkinkan.